ISO/IEC 27001:2022

De vertrouwelijkheid, beschikbaarheid en integriteit van uw informatie zeker stellen nemen we zeer serieus bij Doxx. Duidelijk. Flexibel. Persoonlijk. Ontdek Doxx

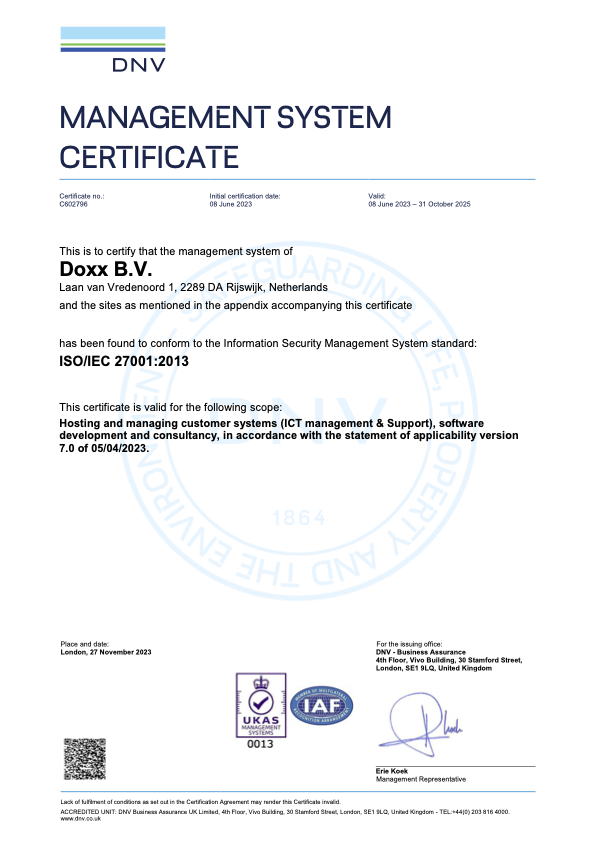

Certificaat

Verklaring van Toepasselijkheid

Deze pagina toont de Verklaring van Toepasselijkheid (VVT) voor het ISO/IEC 27001:2022 Managementsysteem Certificaat Nr: C602796 uitgegeven door DNV Londen, 15 mei 2025.

De van toepassing zijnde beheersmaatregelen zijn geïdentificeerd op basis van de beheersmaatregelen benoemd in de ISO/IEC 27001 norm Annex A controls van ons ISMS.

Directieverklaring

De directie van Doxx bv verklaart hierbij de in deze VVT vermelde maatregelen bekrachtigd in relatie tot de uitgevoerde risicoanalyses en accepteert het restrisico van eventuele niet genomen maatregelen.

Rijswijk, juni 2025

Pascal GroosSaxwin Brouwer

Scope

Het hosten en beheren van klant systemen (ICT beheer & support), softwareontwikkeling en consultancy.

Mede gecertificeerde locaties:

- Doxx HQ, Rijswijk

- BPRC Campus, Rijswijk

Van toepassing zijnde maatregelen

Onderstaande maatregelen zijn van toepassing bij Doxx.

| Control | Relevant | Status |

|---|---|---|

A.5.1 Beleidsregels voor informatiebeveiligingInformatiebeveiligingsbeleid en onderwerpspecifieke beleidsregels moeten worden gedefinieerd, goedgekeurd door het management, gepubliceerd, gecommuniceerd aan en erkend door relevant personeel en relevante belanghebbenden en met geplande tussenpozen en als zich significante wijzigingen voordoen, worden beoordeeld. | Ja | Geïmplementeerd |

A.5.2 Rollen en verantwoordelijkheden bij informatiebeveiligingRollen en verantwoordelijkheden bij informatiebeveiliging moeten worden gedefinieerd en toegewezen overeenkomstig de behoeften van de organisatie. | Ja | Geïmplementeerd |

A.5.3 FunctiescheidingConflicterende taken en conflicterende verantwoordelijkheden moeten worden gescheiden. | Ja | Geïmplementeerd |

A.5.4 ManagementverantwoordelijkhedenHet management moet van al het personeel eisen dat ze informatiebeveiliging toepassen overeenkomstig het vastgestelde informatiebeveiligingsbeleid, de onderwerpspecifieke beleidsregels en procedures van de organisatie. | Ja | Geïmplementeerd |

A.5.5 Contact met overheidsinstantiesDe organisatie moet contact met de relevante instanties leggen en onderhouden. | Ja | Geïmplementeerd |

A.5.6 Contact met speciale belangengroepenDe organisatie moet contacten met speciale belangengroepen of andere gespecialiseerde beveiligingsfora en beroepsverenigingen leggen en onderhouden. | Ja | Geïmplementeerd |

A.5.7 Informatie en analyses over dreigingenInformatie met betrekking tot informatiebeveiligingsdreigingen moet worden verzameld en geanalyseerd om informatie over dreigingen te produceren. | Ja | Geïmplementeerd |

A.5.8 Informatiebeveiliging in projectmanagementInformatiebeveiliging moet worden geïntegreerd in projectmanagement. | Ja | Geïmplementeerd |

A.5.9 Inventarisatie van informatie en andere gerelateerde bedrijfsmiddelenEr moet een inventarislijst van informatie en andere gerelateerde bedrijfsmiddelen, met inbegrip van de eigenaren, worden opgesteld en onderhouden. | Ja | Geïmplementeerd |

A.5.10 Aanvaardbaar gebruik van informatie en andere gerelateerde bedrijfsmiddelenRegels voor het aanvaardbaar gebruik van en procedures voor het omgaan met informatie en andere gerelateerde bedrijfsmiddelen moeten worden geïdentificeerd, gedocumenteerd en geïmplementeerd. | Ja | Geïmplementeerd |

A.5.11 Retourneren van bedrijfsmiddelenPersoneel en andere belanghebbenden, al naargelang de situatie, moeten alle bedrijfsmiddelen van de organisatie die ze in hun bezit hebben bij beëindiging van hun dienstverband, contract of overeenkomst retourneren. | Ja | Geïmplementeerd |

A.5.12 Classificeren van informatieInformatie moet worden geclassificeerd volgens de informatiebeveiligingsbehoeften van de organisatie, op basis van de eisen voor vertrouwelijkheid, integriteit, beschikbaarheid en relevante eisen van belanghebbenden. | Ja | Geïmplementeerd |

A.5.13 Labelen van informatieOm informatie te labelen moet een passende reeks procedures worden ontwikkeld en geïmplementeerd in overeenstemming met het informatieclassificatieschema dat is vastgesteld door de organisatie. | Ja | Geïmplementeerd |

A.5.14 Overdragen van informatieEr moeten regels, procedures of overeenkomsten voor informatieoverdracht zijn ingesteld voor alle soorten van communicatiefaciliteiten binnen de organisatie en tussen de organisatie en andere partijen. | Ja | Geïmplementeerd |

A.5.15 ToegangsbeveiligingEr moeten regels op basis van bedrijfs- en informatiebeveiligingseisen worden vastgesteld en geïmplementeerd om de fysieke en logische toegang tot informatie en andere gerelateerde bedrijfsmiddelen te beheersen. | Ja | Geïmplementeerd |

A.5.16 IdentiteitsbeheerDe volledige levenscyclus van identiteiten moet worden beheerd. | Ja | Geïmplementeerd |

A.5.17 Beheren van authenticatie-informatieDe toewijzing en het beheer van authenticatie-informatie moet worden beheerst door middel van een beheerproces waarvan het adviseren van het personeel over de juiste manier van omgaan met authenticatie-informatie deel uitmaakt. | Ja | Geïmplementeerd |

A.5.18 ToegangsrechtenToegangsrechten voor informatie en andere gerelateerde bedrijfsmiddelen moeten worden verstrekt, beoordeeld, aangepast en verwijderd overeenkomstig het onderwerpspecifieke beleid en de regels inzake toegangsbeveiliging van de organisatie. | Ja | Geïmplementeerd |

A.5.19 Informatiebeveiliging in leveranciersrelatiesEr moeten processen en procedures worden vastgesteld en geïmplementeerd om de informatiebeveiligingsrisico’s in verband met het gebruik van producten of diensten van de leverancier te beheersen. | Ja | Geïmplementeerd |

A.5.20 Adresseren van informatiebeveiliging in leveranciersovereenkomstenRelevante informatiebeveiligingseisen moeten worden vastgesteld en met elke leverancier op basis van het type leveranciersrelatie worden overeengekomen. | Ja | Geïmplementeerd |

A.5.21 Beheren van informatiebeveiliging in de ICT-ketenEr moeten processen en procedures worden bepaald en geïmplementeerd om de informatiebeveiligingsrisico's in verband met de toeleveringsketen van ICT-producten en -diensten te beheersen. | Ja | Geïmplementeerd |

A.5.22 Monitoren, beoordelen en het beheren van wijzigingen van leveranciersdienstenDe organisatie moet de informatiebeveiligingspraktijken en de dienstverlening van leveranciers regelmatig monitoren, beoordelen, evalueren en veranderingen daaraan beheren. | Ja | Geïmplementeerd |

A.5.23 Informatiebeveiliging voor het gebruik van clouddienstenProcessen voor het aanschaffen, gebruiken, beheren en beëindigen van clouddiensten moeten overeenkomstig de informatiebeveiligingseisen van de organisatie worden opgesteld. | Ja | Geïmplementeerd |

A.5.24 Plannen en voorbereiden van het beheer van informatiebeveiligingsincidentenDe organisatie moet plannen opstellen voor, en zich voorbereiden op, het beheren van informatiebeveiligingsincidenten door processen, rollen en verantwoordelijkheden voor het beheer van informatie- beveiligingsincidenten te definiëren, vast te stellen en te communiceren. | Ja | Geïmplementeerd |

A.5.25 Beoordelen van en besluiten over informatiebeveiligingsgebeurtenissenDe organisatie moet informatiebeveiligingsgebeurtenissen beoordelen en beslissen of ze moeten worden gecategoriseerd als informatiebeveiligingsincidenten. | Ja | Geïmplementeerd |

A.5.26 Reageren op informatiebeveiligingsincidentenOp informatiebeveiligingsincidenten moet worden gereageerd in overeenstemming met de gedocumenteerde procedures. | Ja | Geïmplementeerd |

A.5.27 Leren van informatiebeveiligingsincidentenKennis die is opgedaan met informatiebeveiligingsincidenten moet worden gebruikt om de beheersmaatregelen voor informatiebeveiliging te versterken en te verbeteren. | Ja | Geïmplementeerd |

A.5.28 Verzamelen van bewijsmateriaalDe organisatie moet procedures vaststellen en implementeren voor het identificeren, verzamelen, verkrijgen en bewaren van bewijs met betrekking tot informatiebeveiligingsgebeurtenissen. | Ja | Geïmplementeerd |

A.5.29 Informatiebeveiliging tijdens een verstoringDe organisatie moet plannen maken voor het op het passende niveau waarborgen van de informatiebeveiliging tijdens een verstoring. | Ja | Geïmplementeerd |

A.5.30 ICT-gereedheid voor bedrijfscontinuïteitDe ICT-gereedheid moet worden gepland, geïmplementeerd, onderhouden en getest op basis van bedrijfscontinuïteitsdoel- stellingen en ICT-continuïteitseisen. | Ja | Geïmplementeerd |

A.5.31 Wettelijke, statutaire, regelgevende en contractuele eisenWettelijke, statutaire, regelgevende en contractuele eisen die relevant zijn voor informatiebeveiliging en de aanpak van de organisatie om aan deze eisen te voldoen, moeten worden geïdentificeerd, gedocumenteerd en actueel gehouden. | Ja | Geïmplementeerd |

A.5.32 Juridische zakenDe organisatie moet passende procedures implementeren om intellectuele-eigendomsrechten te beschermen. | Ja | Geïmplementeerd |

A.5.33 Beschermen van registratiesRegistraties moeten worden beschermd tegen verlies, vernietiging, vervalsing, toegang door onbevoegden en ongeoorloofde vrijgave. | Ja | Geïmplementeerd |

A.5.34 Privacy en bescherming van persoonsgegevensDe organisatie moet de eisen met betrekking tot het behoud van privacy en de bescherming van persoonsgegevens volgens de toepasselijke wet- en regelgeving en contractuele eisen identificeren en eraan voldoen. | Ja | Geïmplementeerd |

A.5.35 Onafhankelijke beoordeling van informatiebeveiligingDe aanpak van de organisatie ten aanzien van het beheer van informatiebeveiliging en de implementatie ervan, met inbegrip van mensen, processen en technologieën, moeten onafhankelijk en met geplande tussenpozen of zodra zich belangrijke veranderingen voordoen, worden beoordeeld. | Ja | Geïmplementeerd |

A.5.36 Naleving van beleid, regels en normen voor informatiebeveiligingDe naleving van het informatiebeveiligingsbeleid, het onderwerpspecifieke beleid, regels en de normen van de organisatie moet regelmatig worden beoordeeld. | Ja | Geïmplementeerd |

A.5.37 Gedocumenteerde bedieningsproceduresBedieningsprocedures voor informatieverwerkende faciliteiten moeten worden gedocumenteerd en beschikbaar worden gesteld aan het personeel dat ze nodig heeft. | Ja | Geïmplementeerd |

A.6.1 ScreeningDe achtergrond van alle kandidaten voor een dienstverband moet worden gecontroleerd voordat ze bij de organisatie in dienst treden en daarna op gezette tijden worden herhaald. Hierbij moet rekening worden gehouden met de toepasselijke wet- en regelgeving en ethische overwegingen, en deze controle moet in verhouding staan tot de bedrijfseisen, de classificatie van de informatie waartoe toegang wordt verleend en de vastgestelde risico's. | Ja | Geïmplementeerd |

A.6.2 ArbeidsovereenkomstIn arbeidsovereenkomsten moet worden vermeld wat de verantwoordelijkheden van het personeel en van de organisatie zijn wat betreft informatiebeveiliging. | Ja | Geïmplementeerd |

A.6.3 Bewustwording van, opleiding en training in informatiebeveiligingPersoneel van de organisatie en relevante belanghebbenden moeten een passende bewustwording van, opleiding en training in informatiebeveiliging en regelmatige updates over het informatiebeveiligingsbeleid, onderwerpspecifieke beleidsregels en procedures van de organisatie, voor zover relevant voor hun functie, krijgen. | Ja | Geïmplementeerd |

A.6.4 Disciplinaire procedureEr moet een formele en gecommuniceerde disciplinaire procedure zijn om actie te ondernemen tegen personeel en andere belanghebbenden die zich schuldig hebben gemaakt aan een schending van het informatiebeveiligingsbeleid. | Ja | Geïmplementeerd |

A.6.5 Verantwoordelijkheden na beëindiging of wijziging van het dienstverbandVerantwoordelijkheden en taken met betrekking tot informatiebeveiliging die van kracht blijven na beëindiging of wijziging van het dienstverband, moeten worden gedefinieerd, gehandhaafd en gecommuniceerd aan relevant personeel en andere belanghebbenden. | Ja | Geïmplementeerd |

A.6.6 Vertrouwelijkheids- of geheimhoudingsovereenkomstenVertrouwelijkheids- of geheimhoudingsovereenkomsten die de behoeften van de organisatie inzake de bescherming van informatie weerspiegelen, moeten worden geïdentificeerd, gedocumenteerd, regelmatig worden beoordeeld en ondertekend door personeel en andere relevante belanghebbenden. | Ja | Geïmplementeerd |

A.6.7 Werken op afstandWanneer personeel op afstand werkt, moeten er beveiligingsmaatregelen worden geïmplementeerd om informatie te beschermen die buiten het gebouw en/of terrein van de organisatie wordt ingezien, verwerkt of opgeslagen. | Ja | Geïmplementeerd |

A.6.8 Melden van informatiebeveiligingsgebeurtenissenDe organisatie moet voorzien in een mechanisme waarmee personeel waargenomen of vermoede informatiebeveiligings- gebeurtenissen tijdig via passende kanalen kan melden. | Ja | Geïmplementeerd |

A.7.1 Fysieke beveiligingszonesZones die informatie en andere gerelateerde bedrijfsmiddelen bevatten, moeten worden beschermd door beveiligingszones te definiëren en te gebruiken. | Ja | Geïmplementeerd |

A.7.2 Fysieke toegangsbeveiligingBeveiligde zones moeten worden beschermd door passende toegangsbeveiligingsmaatregelen en toegangspunten. | Ja | Geïmplementeerd |

A.7.3 Beveiligen van kantoren, ruimten en faciliteitenVoor kantoren, ruimten en faciliteiten moet fysieke beveiliging worden ontworpen en geïmplementeerd. | Ja | Geïmplementeerd |

A.7.4 Monitoren van de fysieke beveiligingHet gebouw en terrein moet voortdurend worden gemonitord op onbevoegde fysieke toegang. | Ja | Geïmplementeerd |

A.7.5 Beschermen tegen fysieke en omgevingsdreigingenEr moet bescherming tegen fysieke en omgevingsdreigingen, zoals natuurrampen en andere opzettelijke of onopzettelijke fysieke dreigingen voor de infrastructuur, worden ontworpen en geïmplementeerd. | Ja | Geïmplementeerd |

A.7.6 Werken in beveiligde zonesVoor het werken in beveiligde zones moeten beveiligingsmaatregelen worden ontwikkeld en geïmplementeerd. | Ja | Geïmplementeerd |

A.7.7 'Clear desk' en 'clear screen''Clear desk' regels voor papieren documenten en verwijderbare opslagmedia en 'clear screen' regels voor informatieverwerkende faciliteiten moeten worden gedefinieerd en op passende wijze worden afgedwongen. | Ja | Geïmplementeerd |

A.7.8 Plaatsen en beschermen van apparatuurApparatuur moet veilig worden geplaatst en beschermd. | Ja | Geïmplementeerd |

A.7.9 Beveiligen van bedrijfsmiddelen buiten het terreinBedrijfsmiddelen buiten het gebouw en/of terrein moeten worden beschermd. | Ja | Geïmplementeerd |

A.7.10 OpslagmediaOpslagmedia moeten worden beheerd gedurende hun volledige levenscyclus van aanschaf, gebruik, transport en verwijdering overeenkomstig het classificatieschema en de hanteringseisen van de organisatie. | Ja | Geïmplementeerd |

A.7.11 NutsvoorzieningenInformatieverwerkende faciliteiten moeten worden beschermd tegen stroomuitval en andere verstoringen die worden veroorzaakt door storingen in nutsvoorzieningen. | Ja | Geïmplementeerd |

A.7.12 Beveiligen van bekabelingVoedingskabels en kabels voor het versturen van gegevens of die informatiediensten ondersteunen, moeten worden beschermd tegen onderschepping, interferentie of beschadiging. | Ja | Geïmplementeerd |

A.7.13 Onderhoud van apparatuurApparatuur moet op de juiste wijze worden onderhouden om de beschikbaarheid, integriteit en betrouwbaarheid van informatie te garanderen. | Ja | Geïmplementeerd |

A.7.14 Veilig verwijderen of hergebruiken van apparatuurOnderdelen van de apparatuur die opslagmedia bevatten, moeten worden gecontroleerd om te waarborgen dat gevoelige gegevens en gelicentieerde software zijn verwijderd of veilig zijn overschreven voordat ze worden verwijderd of hergebruikt. | Ja | Geïmplementeerd |

A.8.1 'User endpoint devices'Informatie die is opgeslagen op, wordt verwerkt door of toegankelijk is via 'user endpoint devices' moet worden beschermd. | Ja | Geïmplementeerd |

A.8.2 Speciale toegangsrechtenHet toewijzen en het gebruik van speciale toegangsrechten moet worden beperkt en beheerd. | Ja | Geïmplementeerd |

A.8.3 Beperking toegang tot informatieDe toegang tot informatie en andere gerelateerde bedrijfsmiddelen moet worden beperkt overeenkomstig het vastgestelde onderwerpspecifieke beleid inzake toegangsbeveiliging. | Ja | Geïmplementeerd |

A.8.4 Toegangsbeveiliging op broncodeLees- en schrijftoegang tot broncode, ontwikkelinstrumenten en softwarebibliotheken moet op passende wijze worden beheerd. | Ja | Geïmplementeerd |

A.8.5 Beveiligde authenticatieEr moeten beveiligde authenticatietechnologieën en -procedures worden geïmplementeerd op basis van beperkingen van de toegang tot informatie en het onderwerpspecifieke beleid inzake toegangsbeveiliging. | Ja | Geïmplementeerd |

A.8.6 CapaciteitsbeheerHet gebruik van middelen moet worden gemonitord en aangepast overeenkomstig de huidige en verwachte capaciteitseisen. | Ja | Geïmplementeerd |

A.8.7 Bescherming tegen malwareBescherming tegen malware moet worden geïmplementeerd en ondersteund door een passend gebuikersbewustzijn. | Ja | Geïmplementeerd |

A.8.8 Beheer van technische kwetsbaarhedenEr moet informatie worden verkregen over technische kwetsbaarheden van in gebruik zijnde informatiesystemen, de blootstelling van de organisatie aan dergelijke kwetsbaarheden moet worden geëvalueerd en er moeten passende maatregelen worden getroffen. | Ja | Geïmplementeerd |

A.8.9 ConfiguratiebeheerConfiguraties, met inbegrip van beveiligingsconfiguraties, van hardware, software, diensten en netwerken moeten worden vastgesteld, gedocumenteerd, geïmplementeerd, gemonitord en beoordeeld. | Ja | Geïmplementeerd |

A.8.10 Wissen van informatieIn informatiesystemen, apparaten of andere opslagmedia opgeslagen informatie moet worden gewist als deze niet langer vereist is. | Ja | Geïmplementeerd |

A.8.11 Maskeren van gegevensGegevens moeten worden gemaskeerd overeenkomstig het onderwerpspecifieke beleid inzake toegangsbeveiliging en andere gerelateerde onderwerpspecifieke beleidsregels, en bedrijfseisen van de organisatie, rekening houdend met de toepasselijke wetgeving. | Ja | Geïmplementeerd |

A.8.12 Voorkomen van gegevenslekken (Data leakage prevention)Maatregelen om gegevenslekken te voorkomen moeten worden toegepast in systemen, netwerken en andere apparaten waarop of waarmee gevoelige informatie wordt verwerkt, opgeslagen of getransporteerd. | Ja | Geïmplementeerd |

A.8.13 Back-up van informatieBack-ups van informatie, software en systemen moeten worden bewaard en regelmatig worden getest overeenkomstig het overeengekomen onderwerpspecifieke beleid inzake back-ups. | Ja | Geïmplementeerd |

A.8.14 Redundantie van informatieverwerkende faciliteitenInformatieverwerkende faciliteiten moeten met voldoende redundantie worden geïmplementeerd om aan beschikbaarheidseisen te voldoen. | Ja | Geïmplementeerd |

A.8.15 LoggingEr moeten logbestanden waarin activiteiten, uitzonderingen, fouten en andere relevante gebeurtenissen worden geregistreerd, worden geproduceerd, opgeslagen, beschermd en geanalyseerd. | Ja | Geïmplementeerd |

A.8.16 Monitoren van activiteitenNetwerken, systemen en toepassingen moeten worden gemonitord op afwijkend gedrag en er moeten passende maatregelen worden getroffen om potentiële informatiebeveiligingsincidenten te evalueren. | Ja | Geïmplementeerd |

A.8.17 KloksynchronisatieDe klokken van informatieverwerkende systemen die door de organisatie worden gebruikt, moeten worden gesynchroniseerd met goedgekeurde tijdbronnen. | Ja | Geïmplementeerd |

A.8.18 Gebruik van speciale systeemhulpmiddelenHet gebruik van systeemhulpmiddelen die in staat kunnen zijn om beheersmaatregelen voor systemen en toepassingen te omzeilen, moet worden beperkt en nauwkeurig worden gecontroleerd. | Ja | Geïmplementeerd |

A.8.19 Installeren van software op operationele systemenEr moeten procedures en maatregelen worden geïmplementeerd om het installeren van software op operationele systemen op veilige wijze te beheren. | Ja | Geïmplementeerd |

A.8.20 Beveiliging van netwerk componentenNetwerken en netwerkapparaten moeten worden beveiligd, beheerd en beheerst om informatie in systemen en toepassingen te beschermen. | Ja | Geïmplementeerd |

A.8.21 Beveiliging van netwerkdienstenBeveiligingsmechanismen, dienstverleningsniveaus en dienstverleningseisen voor alle netwerkdiensten moeten worden geïdentificeerd, geïmplementeerd en gemonitord. | Ja | Geïmplementeerd |

A.8.22 NetwerksegmentatieGroepen informatiediensten, gebruikers en informatiesystemen moeten in de netwerken van de organisatie worden gesegmenteerd. | Ja | Geïmplementeerd |

A.8.23 Toepassen van webfiltersDe toegang tot externe websites moet worden beheerd om de blootstelling aan kwaadaardige inhoud te beperken. | Ja | Geïmplementeerd |

A.8.24 Gebruik van cryptografieRegels voor het doeltreffende gebruik van cryptografie, met inbegrip van het beheer van cryptografische sleutels, moeten worden gedefinieerd en geïmplementeerd. | Ja | Geïmplementeerd |

A.8.25 Beveiligen tijdens de ontwikkelcyclusVoor het veilig ontwikkelen van software en systemen moeten regels worden vastgesteld en toegepast. | Ja | Geïmplementeerd |

A.8.26 ToepassingsbeveiligingseisenEr moeten eisen aan de informatiebeveiliging worden geïdentificeerd, gespecificeerd en goedgekeurd bij het ontwikkelen of aanschaffen van toepassingen. | Ja | Geïmplementeerd |

A.8.27 Veilige systeemarchitectuur en technische uitgangspuntenUitgangspunten voor het ontwerpen van beveiligde systemen moeten worden vastgesteld, gedocumenteerd, onderhouden en toegepast voor alle activiteiten betreffende het ontwikkelen van informatiesystemen. | Ja | Geïmplementeerd |

A.8.28 Veilig ontwikkelenEr moeten principes voor veilig coderen worden toegepast op softwareontwikkeling. | Ja | Geïmplementeerd |

A.8.29 Testen van de beveiliging tijdens ontwikkeling en acceptatieProcessen voor het testen van de beveiliging moeten worden gedefinieerd en geïmplementeerd in de ontwikkelcyclus. | Ja | Geïmplementeerd |

A.8.30 Uitbestede systeemontwikkelingDe organisatie moet de activiteiten in verband met uitbestede systeemontwikkeling sturen, bewaken en beoordelen. | Nee | Geïmplementeerd |

A.8.31 Scheiding van ontwikkel-, test- en productieomgevingenOntwikkel-, test- en productieomgevingen moeten worden gescheiden en beveiligd. | Ja | Geïmplementeerd |

A.8.32 WijzigingsbeheerWijzigingen in informatieverwerkende faciliteiten en informatiesystemen moeten onderworpen zijn aan procedures voor wijzigingsbeheer. | Ja | Geïmplementeerd |

A.8.33 TestgegevensTestgegevens moeten op passende wijze worden geselecteerd, beschermd en beheerd. | Ja | Geïmplementeerd |

A.8.34 Bescherming van informatiesystemen tijdens auditsAudittests en andere auditactiviteiten waarbij operationele systemen worden beoordeeld, moeten worden gepland en overeengekomen tussen de tester en het verantwoordelijke management. | Ja | Geïmplementeerd |